이메일 열람 시 개인 차원에서 각별한 주의 요구

[소비라이프/고은영 기자] 이스트시큐리티(이하 ESRC)는 최근 스캔 파일을 이용한 새로운 피싱 공격이 다수 발견되었음을 밝혔다. 이 피싱 방법은 이메일을 통해 스캔본을 보내고, 그 이미지를 클릭했을 때 계정 탈취 로그인 페이지로 이동되는 방식이다.

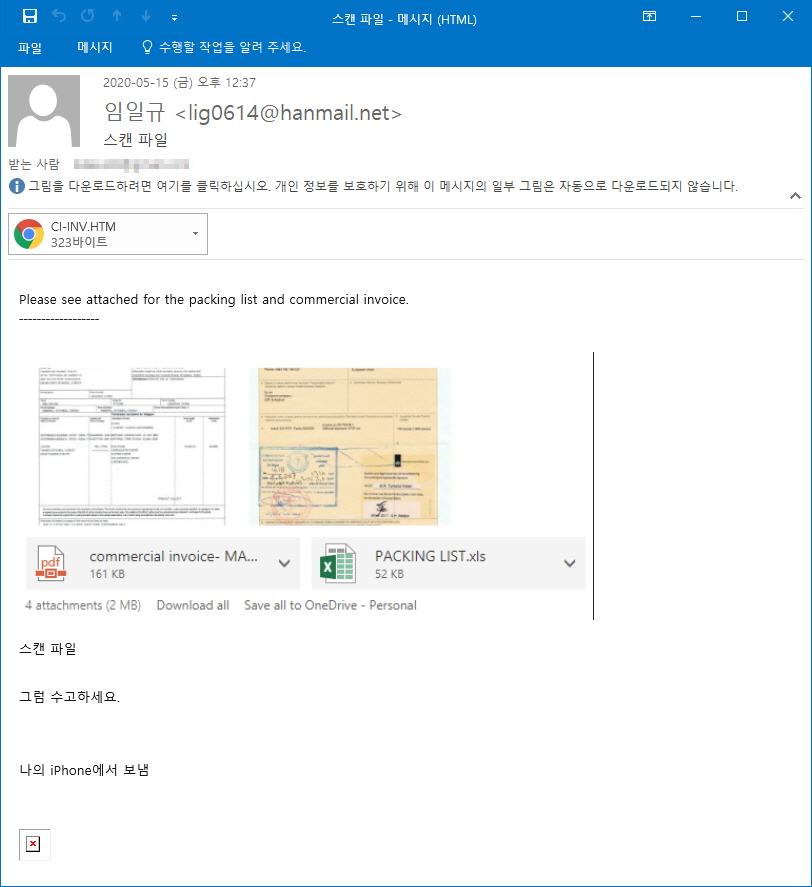

ESRC는 위와 같은 피싱 공격이 주로 3가지 메일 제목을 지니고 있음을 알렸다. ‘스캔 파일’, ‘CI 및 BL 사본’, ‘정산합의서’ 등의 단어가 주로 들어가며, 개인과 기업을 가리지 않고 이메일이 전송되었다. 전송된 이메일에는 특정 스캔본 이미지가 작게 보인다. 해당 이미지는 실제 정산합의서, 특정 문서의 사본과 비슷하게 생겼으며, 이미지 내 글자가 작게 보이는 만큼 사용자의 클릭을 유도한다.

첨부 파일의 이름에도 비슷한 단어가 반복되었다. 파일의 확장자명은 주로 HTM, html이었으며, html이 일종의 웹 문서를 만들기 위해 사용되는 웹 언어이기에 파일을 눌렀을 때 파일의 미리 보기가 뜨는 것이 아니라, 피싱 사이트로 바로 이동된다.

이동되는 피싱 사이트는 다음(Daum) 로그인 페이지처럼 보이도록 제작되었다. 이때 사용자의 아이디와 비밀번호를 입력하도록 유도하며, 이를 통해 수집되는 개인정보는 ipSecurity, ID, PW 등이 있다.

이 외에도 ESRC는 국내 공공기관과 기업 종사자를 대상으로 ‘국세청 전자세금계산서 발급 메일 안내’를 제목으로 한 악성 이메일이 유포되고 있다고 알렸다. 이메일에 첨부된 압축 파일은 ‘.pdf.zip’처럼 이중 확장자를 사용하고 있다. 만약 사용자 PC의 옵션 설정이 확장자 숨김 처리가 되어 있으면, ‘.zip’ 부분이 가려져 실제 pdf 파일처럼 보인다.

이는 기존 피싱 방법과는 다르게 이메일 발신지 도메인이 실제 국가 기관 주소인 것처럼 조작하는 등의 정교한 공격으로, ESRC는 공공기관 내 정보 유출 피해를 우려했다. 또한 이메일을 이용한 새로운 피싱 방법이 다수 발생하고 있기에, 이메일 열람 시 개인 차원에서 각별한 주의가 요구된다.